Es ist nun wirklich kein großes Geheimnis, dass viele Audio/Video-Produkte das Thema IT-Security nicht so ganz ernst nehmen. Diese Sicherheitsmängel in Videokonferenz-Produkten können dramatische Auswirkungen haben, wie dieser Artikel zeigen wird. Unverschlüsselte Web-Interfaces (nur http statt https), kein Zwang zur Password-Sicherung, fragwürdige Netzwerk-Protokolle, etc. Die Liste ist scheinbar endlos.

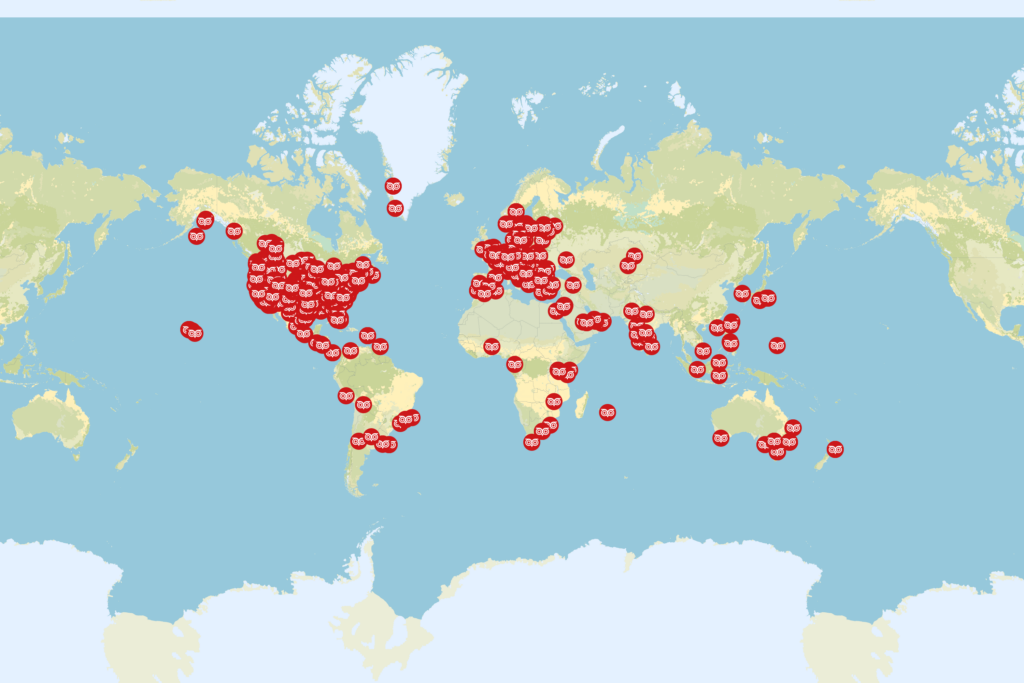

Was sich jedoch der amerikanische Hersteller OWL LABS geleistet hat, ist nur schwer zu toppen. Gleich 5 schwere Mängel fanden sich in der CVE-List, dem internationalen Verzeichnis von IT-Sicherheitsmängeln.

Die Webseite Ars Technica nannte es schlicht ein Desaster (Artikel vulnerabilities-in-meeting-owl-videoconference-device-imperil-100k-users)

Solche Sicherheitsmängel in Videokonferenz-Produkten sind wirklich abenteuerlich. Das Thema IT-Security für AV-Produkte beschäftigt auch mich schon lange, siehe auch folgende Blogposts

Was ist überhaupt Medientechnik-Security? oder Sicherheitslücken in Crestron Medientechnik Produkten . Doch nun zurück zu Owl Labs.

Vorgeschichte

Die Schweizer IT-Security-Spezialisten modzero AG wurden beauftragt, sich die Produkte des US-Herstellers OWL LABS genauer anzusehen. Untersucht wurden die Produkte Whiteboard Owl & Meeting Owl Pro sowie deren Verhalten im Netzwerk. Inklusive der Kommunikation mit der zugehörigen Management-Cloud, denn jedes dieser Produkte ist natürlich irgendwie auch Cloud-connected.

Was sie dabei fanden, macht (hoffentlich!) viele Leute wirklich sprachlos. Nahezu unglaubliche Sicherheitsmängel in Videokonferenz-Produkten des Herstellers wurden entdeckt.

Liste von massiven Schwachstellen

Nachfolgend die Highlights aus einer langen Liste von Problemen:

Password Deaktivierung

Benutzer können (müssen aber nicht!) ein Password setzen, um die Konfiguration der Geräte abzusichern. Dumm nur, wenn man diesen Zugangsschutz deaktivieren kann, ohne das gültige Password einzugeben!

Ja, Sie haben richtig gelesen:

Zum Löschen oder Ändern des Passwords muss man dieses nicht kennen!

Eine massive Sicherheitslücke mit weitreichenden Konsequenzen.

WiFi Access Point

Die OWL Lab Geräte beherrschen auch einen WiFi-Access Point Modus. Nicht bekannt war jedoch, dass die bestehende WLAN-Verbindung ins Firmennetzwerk weiterhin bestehen bleibt! Es entsteht ein klassischer Hotspot mit direktem Zugang zum Firmen-Netzwerk unter Umgehung aller anderen WLAN-Access-Points und deren Sicherheitsfeatures.

Noch schlimmer:

Das WLAN-Kennwort dieses neuen Access Point ist bei allen Geräten fix auf „hoothoot“ eingestellt, stellt also keinerlei Hürde da.

Am schlimmsten:

Dieser Hotspot kann per Bluetooth ohne jedes Kennwort aktiviert werden! Der Angreifer muss also nur nahe genug an die Kamera kommen und schon ist die Hintertür ins Firmennetzwerk offen!

Dank eingebautem NAT fungiert die OWL LABS Kamera dabei als Router, versteckt also sogar noch den eigentlichen Angreifer! Für den Netzwerk-Admin sieht es so aus, als würden die Daten alle nur von der Kamera selbst kommen.

Zweifelhafte Verschlüsselung

Die Kommunikation zur Cloud ist zwar verschlüsselt, aber deren Implementierung ist äußerst fragwürdig. Zur Verschlüsselung wird ein Zertifikat verwendet, welches aber offensichtlich gleich mehrere Schwachstellen aufweist:

a) Das Zertifikat ist nicht etwas schon bei Auslieferung fix im Gerät verankert, sondern wird erst bei der Inbetriebnahme generiert. Genau an dieser Stelle kann man das Zertifikat laut Analyse leicht abfangen und z.B. in einen PC übertragen. Dieser Ausweis ist viel wertvoller als man meinen möchte, denn ..

b) Alle Geräte verwenden offensichtlich das gleiche Zertifikat!

Und es gibt auch keine weitere Authentifizierung, es findet also keine Unterscheidung statt, welcher Befehl von welchem Gerät kommt.

Kombiniert ergibt das ein gigantisches Security-Loch:

Man kann also nicht nur Daten vom/zur eigenen Owl Labs Kamera belauschen/manipulieren, sondern sich sogar als beliebiges anderes Owl Labs Produkt ausgeben! Dies ermöglicht dann den Zugriff auf die Screenshots, welche die Whiteboard Kameras anderer Nutzer auf ihrem Cloud-Account gespeichert haben! Ein absoluter Supergau in Sachen Sicherheitsmängel in Videokonferenz-Produkten.

Ein Angreifer kann auch eigene Bilder im Konto seines Opfers platzieren! Also auch einen (manipulierten) „Screenshot“, von dem der User glauben muss, dass es seine eigene Whiteboard-Kamera aufgenommen hat!

c) Im Zuge dieser Kommunikation übermitteln die Geräte (oder eben ein Hacker) auch wichtige Zusatzinformationen wie Serien-Nummer der Geräte, Name und Email-Adresse der User. Und auch noch die IP-Adresse! Damit ist das Auslesen des Standortes per Geo-Location oder die Identifizierung des Kunden plötzlich ganz einfach! Dies ergibt einen perfekten Angriffsvektor, speziell wenn man sich dank dieser Information in die Nähe des Gerätes begibt und per Bluetooth den Netzwerkzugang freischalten kann!

Übernahme beliebiger Geräte

Mit der Seriennummer hat der Angreifer nun weiteren Zugriff auf alle Geräte. Schrecklich genug, aber es geht noch weiter!

Ohne jede Rückfrage kann man sich nun als neuer Eigentümer eines Gerätes ausgeben, also den registrierten User ändern und das Gerät vollsätndig übernehmen. In anderen Worten:

Durch pures Ausprobieren möglicher Seriennummern kann jeder User beliebig viele andere Produkte kapern!

Das Drama ist noch immer nicht zu Ende, es geht noch mehr.

Erstellen einer User Datenbank

Bevor der Angreifer das Gerät potentiell übernimmt, zeigt OWL LABS sogar noch den Namen des derzeitigen Besitzers plus dessen Email-Adresse an! Es ist also ganz einfach, durch pures Ausprobieren eine umfangreiche Datenbank an Usern zu erstellen.

Offensichtlich gibt es auch keine Beschränkung, wie häufig solche Anfragen durchgeführt werden dürfen. Optimale Voraussetzungen für Automation durch Scripting. Dass der aktuelle Besitzer davon überhaupt nichts mitbekommt, sei nur am Rande erwähnt.

Defekte Bluetooth Implementierung

Laut Analyse ist für den Verbindungsaufbau via Bluetooth auch keinerlei Passcode nötig. Die Owl Lab Smartphone Companion App erlaubt zwar die Eingabe eines solchen, dieser wird aber nur von der App verwendet.

Die Bluetooth-Kommunikation selbst verwendet diesen Passode aber nicht!

Ein Extra-Bonmot ist die Tatsache, dass es alle Geräte zusätzlich zum etwaigen App-Password auch ein zusätzliches einfach zu errechnendes Backdoor-Password haben. Angreifer müssen sich also nicht einmal die Arbeit machen eine eigene Bluetooth-Kommunikation aufzubauen. Sie können einfach die offizielle App mit dem Backdoor Password verwenden!

Die Liste der Schwachstellen ist damit noch immer nicht zu Ende, aber ich breche an dieser Stelle ab, um den Blogpost nicht noch länger zu machen.

Freiwillige Beschränkung bringt keine Abhilfe

Kunden könnten nun auf die Idee kommen, alle zusätzlichen Netzwerk- und Cloud-Funktionen einfach nicht zu nutzen. Die Kamera also nur als USB-Device zu verwenden. Dieser Plan funktioniert aber leider nicht, denn wie oben beschrieben kann via offenem Bluetooth die Netzwerk-Schnittstelle einfach aktiviert werden. Dieses Verhalten kann nicht deaktiviert werden!

Der von remote aktivierte Access-Point spioniert dann nach WLAN-Geräten oder Netzwerk-SSIDs im Raum. Gruselig, oder?

Sicherheitsmängel in Videokonferenz-Produkten – Zusammenfassung

Wie die veröffentlichte Timeline zeigt, hat Owl Labs sehr lange überhaupt nicht auf die Vorabinformation der Security-Firma reagiert. Erst am letzten Tag vor der angekündigten Veröffentlich kam die Kommunikation in Gang. Anfang Juni 2022, also mehr als 5 Monate (!) nach der ersten Kontaktaufnahme steht nun ein erstes Firmware-Update bereit, welches laut Dokumentation zumindest EINE der fünf schwerwiegenden Schwachstellen abdichtet. Wann die restlichen Probleme gelöst werden bzw. ob diese überhaupt realistisch lösbar sind, ist zum Zeitpunkt dieses Artikels noch völlig unklar. Die Architektur mit fix eingebauten Schwachstellen, z.B. gleiches Zertifikat für alle Geräte, lässt das Schlimmste vermuten.

Das geschilderte Beispiel ist extrem, aber sicher kein Einzelfall in Sachen Sicherheitsmängel in Videokonferenz-Produkten. In vielen AV-Geräten schlummern teilweise unglaubliche Lücken. Die AV-Branche ist dringend aufgerufen, dem Thema IT-Security deutlich mehr Ressourcen zu widmen. Nicht nur zur Sicherheit Ihrer Kunden, sondern auch um die eigene Reputation zu retten. Eines ist sicher: Die Investoren hinter Owl Labs sind alles andere als happy. Viele Millionen USD an Venture Capital stehen auf dem Spiel.

Der vollständige Bericht der modzero AG steht hier zum Download bereit.

Nachlese

Bei aller berechtigten Kritik an den Hersteller darf aber auf ein Faktum nicht vergessen werden: Die Inhouse-Verantwortlichen beim Kunden sind gefordert, mit einem professionellen Security-Workflow und Patch-Management dafür zu sorgen, dass solche Mängel zeitnah erkannt sowie Gegenmaßnahmen durchgeführt werden. Dabei bin ich gerne behilflich, bitte kontaktieren Sie mich.

Nachtrag 15. Juni 2022: Es freut mich, dass dieser Blogpost auch von der Presse aufgenommen wird:

AV-Magazine aus Großbritannien hat die Story aufgenommen und einen News-Artikel publiziert. (Meeting Owl security vulnerabilities report raises concerns)